OSINT (Open-source intelligence), czyli biały wywiad.

Spotkałeś się kiedykolwiek z tego typu sytuacjami?:

Ma dojść do podpisania bardzo ważnego kontraktu, ale jedna ze stron boi się, że może trafić na nieuczciwego partnera.

Klient tłumaczy się trudną sytuacją i nie chce uregulować należności. Wiadomo jednak, że prawda jest inna, gdzieś ukrywa majątek.

Ktoś został oszukany i chciałby dochodzić swoich praw. Niestety adres e-mail, to jedyna informacja, jaką dysponuje.

W takich sytuacjach z pomocą może przyjść właśnie OSINT (skrót od 'Open Source INTelligence’), czyli usługa białego wywiadu, np. gospodarczego. Jest to proces częściowo lub całkowicie zautomatyzowanego wyszukiwania informacji i 'śladów’, dostępnych w różnych bazach danych i źródłach. Dzięki OSINT można dotrzeć do tych mniej oczywistych informacji, następnie dokonać filtracji i analizy oraz powiązać je w spójną całość.

Ukrywanie nie takie łatwe

OSINT umożliwia często dotarcie do pełniejszych informacji o podmiocie wyszukiwania, kiedy to dysponujemy jedynie podstawowymi informacjami lub szczątkowymi ‚śladami’ (np. tylko e-mailem, loginem, telefonem, itp.).

Nie jest to w żadnej mierze metoda wyszukiwania w bazach poufnych, tajnych, niepublicznych. Tym bardziej, nie są to działania np. z tzw. pogranicza prawa. Wręcz przeciwnie, wyszukiwane dane pochodzą z legalnych źródeł i publicznie dostępnych baz informacji. Cały szkopuł polega jednak na tym, że dane takie zazwyczaj są trudno dostępne, częściowo ukryte lub szczątkowe. Ponadto, cała praca często polega na przeszukaniu ogromnej ilości takich źródeł, więc ew. 'ręczne’ metody nie sprawdzą się, będą zbyt czasochłonne.

Z naukowego punktu widzenia, biały wywiad można zdefiniować jako proces pozyskiwania i analizy danych i informacji z legalnie dostępnych źródeł, jako bezpieczną i legalną formę zdobywania informacji. Precyzyjniej wyjaśnia to np. dokument NATO 'Open Source Intelligence Reader’: „OSINT to wynik przeprowadzenia pewnych czynności w stosunku do informacji. Są one specjalnie poszukiwane, porównywane ze sobą co do treści i wybierane są te najważniejsze dla odbiorcy procesu”. Zwraca się w nim również uwagę na publiczną dostępność danych oraz wskazuje, że pod pojęciem otwartości danych rozumiemy de facto każdą informację, o ile użyta jest w kontekście jawnym, bez narażania źródeł.

Gdzie i jak szukać?

Dla przykładu (ale nie jest to jedyne źródło), wiele takich informacji można odszukać w Internecie. Trzeba jednak wiedzieć gdzie konkretnie oraz w jaki sposób szukać. A także, jakich użyć narzędzi, aby nie tylko dotrzeć do źródeł, ale również móc później wykorzystać te dane do dalszej obróbki. Ponadto, wyszukiwarki indeksujące łącza, takie jak Google, nie zawsze mają do wszystkiego dostęp. Przeszukując więc różne źródła, nie zawsze można uzyskać więcej informacji na jakiś temat, nie zawsze jest to łatwe do znalezienia.

Przykładem takich baz mogą być np. informacje z mediów społecznościowych, komercyjne źródła danych, rejestry pojazdów, księgi wieczyste, publiczne dane pracownicze, programy śledzenia internautów, ankiety, dane archiwalne lub formalnie usunięte, darkweb, itd. Innym przykładem niech będą kody źródłowe róznego rodzaju plików lub przesyłanych elektronicznie treści. Zazwyczaj, dotarcie do takich informacji (publicznych, ale 'ukrytych w milionie krzaczków’), bez odpowiednich narzędzi informatycznych, może być bardzo pracochłonne lub wręcz niemożliwe.

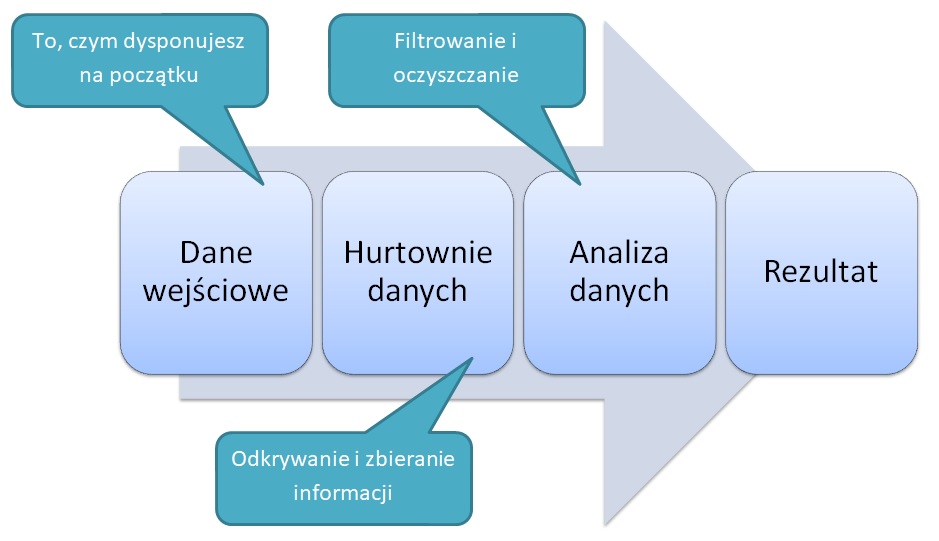

Etapy działań OSINT

Proces OSINT obejmuje cztery kluczowe etapy:

- Odkrywanie danych – wiedza na temat gdzie znajdują się dane, a więc gdzie i jak szukać, aby otrzymać odpowiednie informacje.

- Filtrowanie źródeł – rozdzielenie potencjalnie użytecznych źródeł od nieaktualnych, nieistotnych, zafałszowanych, itp.

- Oczyszczanie danych – końcowy raport z badań nie musi być stustronicową księgą.

- Przekazanie informacji – proces będzie bezużyteczny, jeśli nie zostanie dostarczony Klientowi w odpowiednim czasie i w formacie.

Zobacz również:

Co konkretnie można przeszukiwać?

Zdarza się czasem, że nawet jedna informacja (np. e-mail), umożliwia połączenie z innymi, a następnie odszukanie kolejnych informacji. Niemniej, co do zasady, im więcej zostanie dostarczonych danych wejściowych, tym większe szanse na odnalezienie kolejnych, a także ich ilość i jakość.

Podam tutaj tylko kilka przykładów, tych bardziej oczywistych. Pozostała część tych informacji stanowi tajemnicę biznesową i jej nie upubliczniam. Wśród informacji wejściowych (tak je nazwijmy), mogą znaleźć się między innymi loginy, nazwy, imiona i nazwiska, telefony, branże, kody źródłowe (np. e-maili), lokalizacje, znajomi, zainteresowania. Z kolei, informacje te mogą zostać odszukane np. w:

- dokumentach i plikach, przesyłanych drogą elektroniczną,

- wyszukiwarkach, w tym również branżowych i specjalistycznych,

- mediach i serwisach informacyjnych,

- platformach handlowych i branżowych serwisach internetowych,

- blogach i forach dyskusyjnych,

- biuletynach gospodarczych,

- fotografiach, obrazach, zdjęciach i materiałach wideo,

- modyfikowanych plikach, jak np. retusz zdjęć, uszkodzonych (również świadomie) plikach,

- zapisach technicznych systemów IT,

- archiwalnych lub usuniętych informacji w Internecie,

- publicznych danych i rejestrach biznesowych,

- numerach identyfikacyjnych,

- centralnych ewidencjach i rejestrach (jak np. księgi wieczyste),

- mediach społecznościowych (to nie tylko Facebook, Twitter, itp., tych popularnuch są dziesiątki),

- publicznych systemach telekomunikacyjnych,

- spisach abonentów i bazach numerów,

- systemach informacji geograficznej,

- systemach analizy zdjęć satelitarnych,

- bazach danych o pojazdach i statkach powietrznych,

- transakcjach kryptowalut,

- platformach typu Wikileaks,

- w tzw. sieciach ukrytych, jak Dark Web.

Przykładowe informacje, które można odnaleźć, to np.: adresy zamieszkania, prowadzenia działalności, itp., numery telefoniczne i identyfikatory komunikacyjne. Bliscy znajomi, kontrahenci, itp., powiązania z innymi osobami lub podmiotami. Konta w serwisach, adresy e-mail, dane techniczne używanych systemów. Ustalanie lokalizacji, analiza używanej infrastruktury technicznej, metadane plików, np. czasu stworzenia zdjęcia. Często możliwe jest również odwracanie anonimizacji w przypadku używania VPN, Proxy, Tor, itp.

Dla kogo usługi OSINT?

Usługa przeznaczona jest dla każdego Klienta instytucjonalnego lub biznesowego, nie jest świadczona osobom prywatnym. Zazwyczaj korzystają z niej przedstawiciele branż i zawodów:

- menedżerowie biznesu i analitycy (np. weryfikacja kontrahenta),

- HR-owcy i headhunterzy (np. zatrudnianie na strategicznym stanowisku),

- prawnicy i komornicy (np. poszukiwanie majątku dłużników),

- ubezpieczyciele i likwidatorzy szkód (np. zapobieganie wyłudzeniom),

- prywatni detektywi, nie posiadający własnych, specjalistycznych zasobów lub komórek,

- sami właściele danych informacji, chcący np. zweryfikować dostępne na swój temat informacje, dzięki czemu mogą unikać w przyszłości pozostawiania śladów, błędów czy też zabezpieczać się przed odnalezieniem i wykorzystaniem informacji przez innych.

W jaki sposób można skorzystać z usługi OSINT?

Na przykład, nawiązując współpracę ze mną – serdecznie zapraszam: